当前,勒索攻击、僵尸网络攻击、DDos攻击、APT攻击、挖矿攻击、供应链攻击、网站攻击、电信诈骗等各种攻击手段层出不穷。

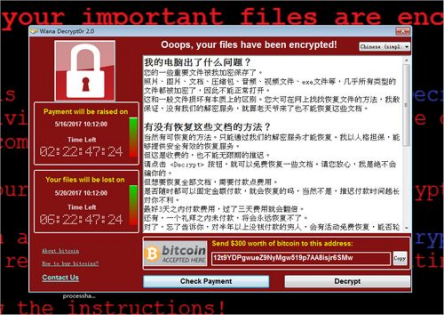

勒索攻击应该是今年网络安全行业讨论最多的话题,勒索钱财或者窃取商业数据是黑产最主要的目的。

全球几乎所有国家的政府、金融、教育、医疗、制造、交通、能源等行业均受到影响。在不久前闭幕的 G20 峰会上,中美俄甚至携手 15 国共同举行了以防范勒索攻击为主题的网络安全演习。

基本上有互联网的地方就可能存在勒索攻击。勒索攻击已经成为未来一段时期各大企业网络安全的主要威胁。黑客善于利用各种伪装达到入侵企业的目的,任何一个经过包装的垃圾邮件、网页广告、系统漏洞、U盘等都可能让企业的安全防护功亏一篑。

据某安全公司统计,我国其每年接到并处理的勒索攻击事件依然多达4000余,受害企业面临着重要数据资产被盗和泄漏的严重后果,轻则造成业务停顿,重则被迫缴纳巨额赎金。

勒索攻击泛滥的一个主要原因在于,RaaS(Ransomware as a Service,勒索即服务)模式大幅降低了攻击团伙的技能门槛,而上下游协同又进一步促进了勒索软件的技术发展。

勒索软件技术发展主要有三大特点:

对抗性高:从大多数勒索攻击全过程来看,黑客分阶段使用了加密、免杀、逃逸等技术,对抗能力不断提高。

勒索攻击 APT 化:勒索攻击团伙更具耐心,为获取有价值资产,其入侵与渗透过程甚至可长达数周乃至数月,这与 APT 攻击特点趋同。

静态防御见效难:针对勒索攻击各阶段攻击手法,单一安全产品很难完整覆盖,静态依靠规则检测的防御手段越来越难防范勒索攻击。

面对勒索攻击技术的不断发展,目前有效的防御手段主要包括:

一、攻击面收敛。

网络攻击无孔不入,攻防双方真正的较量从入侵环节开始。

勒索攻击通常采用 RDP 爆破、僵尸网络与 Web 渗透(典型如漏洞利用)网络钓鱼、等方式入侵,其中 RDP 爆破与网络钓鱼是主流入侵手段,但勒索攻击软件也正快速集成并丰富 Web 渗透等入侵技术。要防范被入侵,首先要做好攻击面收敛与管理,尽可能减少暴露资产。

那么就要求企业进行更精细的资产管理,杜绝存在弱密码的操作系统账号、开放端口、不当配置等;同时企业也需要实时检测各类操作系统、中间件及上层应用漏洞信息,及时更新补丁,避免被黑客利用。还要从攻击者视角去审视企业存在的攻击面与入侵路径,比如可以通过使用红队评估服务,让企业安全状态保持在一个较高水准。

全面的攻击面管理与收敛可以尽量避免入侵,但并不能完全杜绝,毕竟业务正常运行,为用户提供服务,互联网之上的数字资产必不可少。入侵并不可怕,只要在事中能及时阻断攻击,同样能保护企业数字资产安全。

二、事中检测响应

勒索团伙攻击所使用的工具是勒索软件,无论其攻击技术多么高明,都必须依仗恶意软件来完成攻击。而不同勒索团伙所使用的恶意软件功能大致相同,比如弱口令爆破工具、横移工具、内网探测工具、凭据窃取工具、勒索主体软件等。如果能在恶意软件写入主机硬盘时就响应,就可以很大程度上阻断勒索攻击的后续过程。

然而,每种类型工具都有相应的变体软件,有的甚至还可能使用了移除特征码、加密、免杀、逃逸等技术,那么单一检测工具就很难完全抵御勒索攻击。

那么威胁情报可以帮助企业更高效地应对勒索攻击等新型威胁,

三、事件聚合

一些高明的黑客攻击能绕过基于规则的静态检测技术,但黑客攻击的行为特征却不会改变,一定会产生异常行为,比如提升权限、关闭安全软件、删除文件等。那么通过行为特征检测(IOA)理论上是可以有效检出高明、隐蔽的黑客攻击的。不过大多数都行为特征检测都是单点检测,也就是告警孤立、缺乏上下文联系,需要人工二次研判,但是面对成百上千台,乃至上万台主机的异常行为告警,很容易被告警淹没,从而 “抓不住” 真正有价值的告警。但如果以事件为维度统一查看、处理威胁,便可以有效的解决告警基数大、误报多、不可读的问题。

最后,企业想要构建有全面威胁应对能力的整体网络安全防护体系,还需要系统性建设思维,比如企业办公网已经日渐成为黑客最频繁利用的风险点,终端安全建设的重要性日渐突出,不可忽视。